Multiplexing Proxy-Zertifikate - Erstellung, Konversion und Import

Dieses Beispiel beschreibt wie Sie WinCC OA-Zertifikate mit dem WinCC OA-Panel erstellen, ins Windows Certificate Store-Format konvertieren und danach in den Windows Certificate Store importieren.

- Erstellen Sie ein ROOT- und Hostzertifikat vom Typ "Zertifikat für den WCCILproxy" über dasPanel für SSL-Zertifikate

Um die WinCC OA-Zertifikate in der MMC speichern und verwalten zu können, müssen die über dasPanel für SSL-Zertifikate erstellten Zertifikate zuerst in das passende Windows Certificate Store-Format konvertiert werden.

Nachdem Sie Zertifikate über dasPanel für SSL-Zertifikate erstellt haben, verwenden Sie die folgenden openSSL-Kommandos um die Zertifikate zu erstellen.

- Für das HostCerticate-Zertifikat führen Sie das folgende Kommando in dem Verzeichnis, in dem, Sie Ihre Zertifikate abgelegt haben, aus:

openssl pkcs12 -export -in host-cert.pem -inkey host-key.pem -out hostCert.pfx

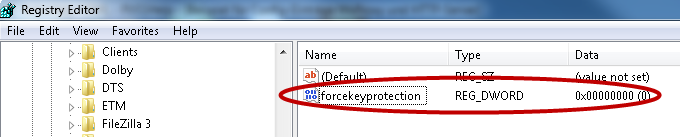

Beachten Sie, dass damit die Zertifikate für Multiplexing Proxy verwendet werden können, der Windows Registry-Eintrag HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Cryptography\forcekeyprotection auf 0 gesetzt werden muss. Öffnen Sie die Windows Registry über "regedit" und fügen Sie den Eintrag hinzu oder ändern Sie den Defaultwert 2 auf 0. Beachten Sie zudem, dass Zertifikate, die importiert wurden bevor der Registry-Eintrag gesetzt wurde, erneut importiert werden müssen. Der Registry-Eintrag ist aus Sicherheitsgründen standardmäßig 2 (Key-Schutz für Keys, die auf dem Computer gespeichert sind).

Abbildung: Eingabeaufforderung - openSSL-Kommando

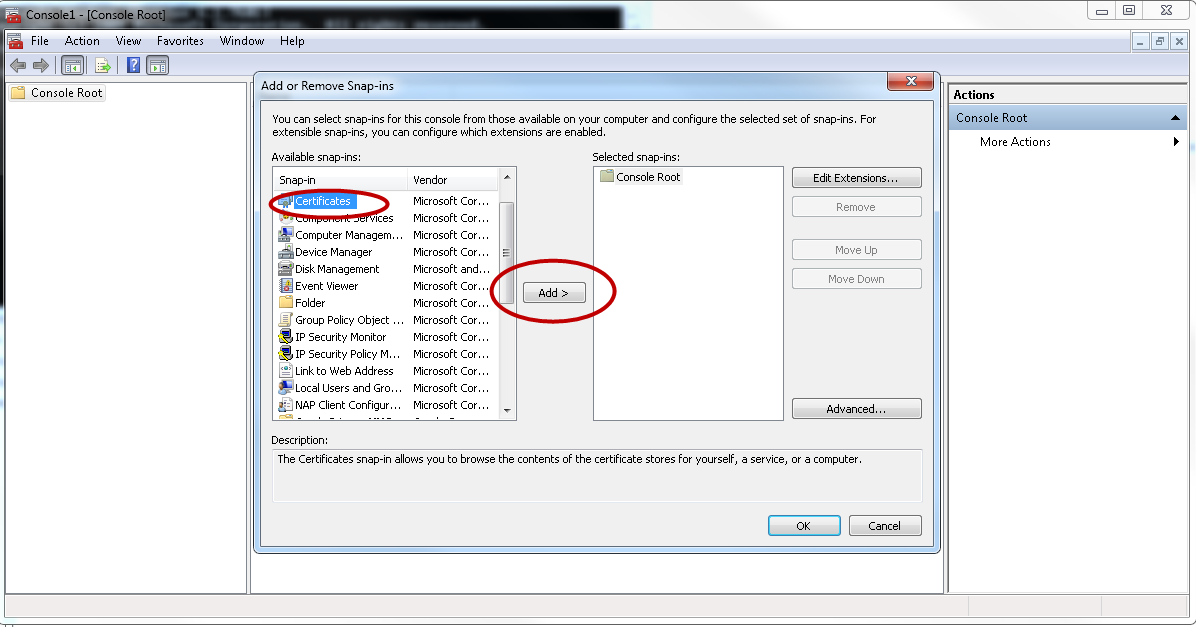

- Öffnen Sie die Microsoft Management Console (MMC) als Administrator im Eingabeaufforderungsfenster indem Sie mmc eingeben.

- Klicken Sie im Menü Datei auf Snap-In hinzufügen/entfernen.

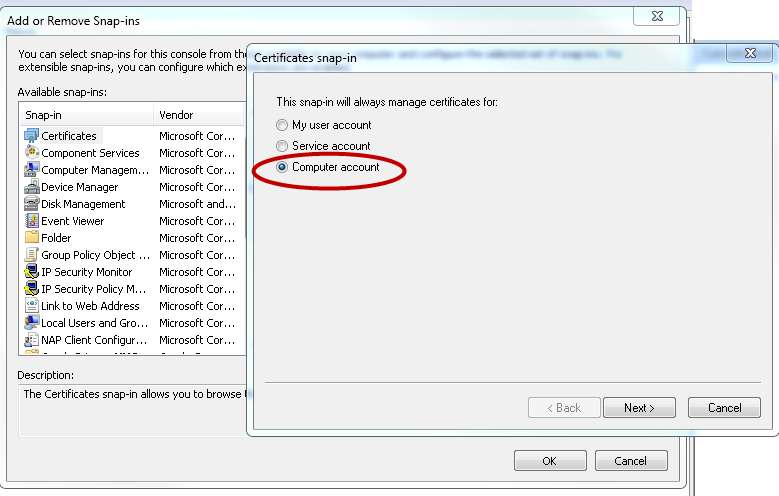

- Selektieren Sie anschließend die Zertifikate und das Computerkonto:

Abbildung: Windows MMC - Zertifikate selektieren

Abbildung: Windows MMC - Computerkonto selektieren

Abbildung: Windows MMC - Computer selektieren

-

Klicken Sie auf Fertigstellen und anschließend auf OK.

-

Importieren Sie danach die im ersten Schritt erstellten Zertifikate wie folgt.

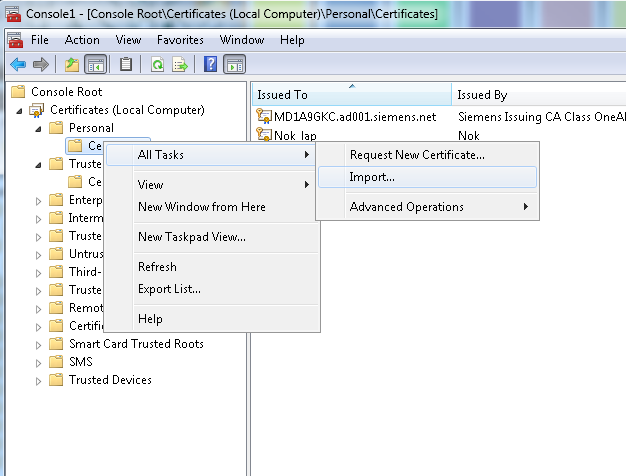

Abbildung: Import von Zertifikaten - Schritt1

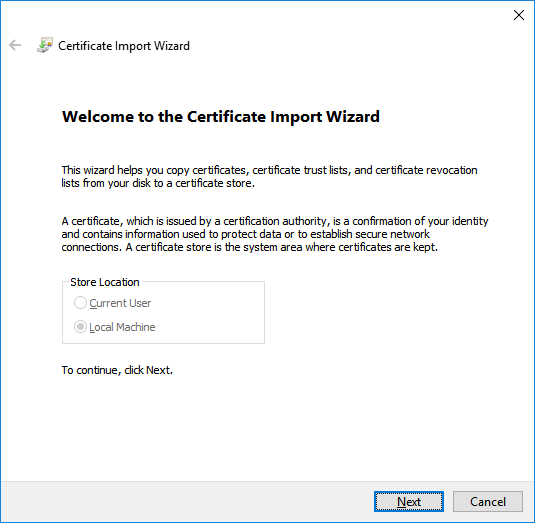

Abbildung: Import von Zertifikaten - Schritt2

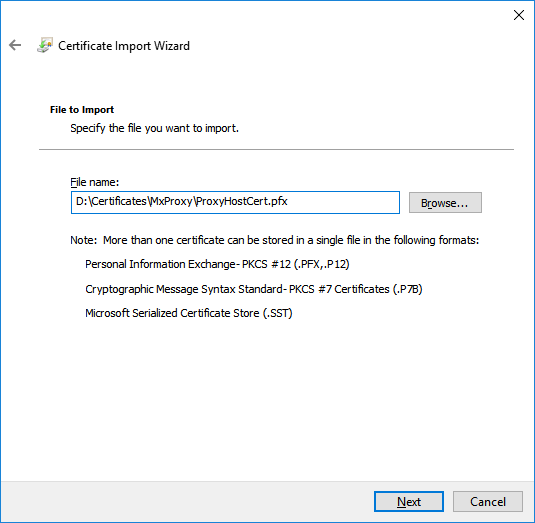

Abbildung: Import von Zertifikaten - Schritt3

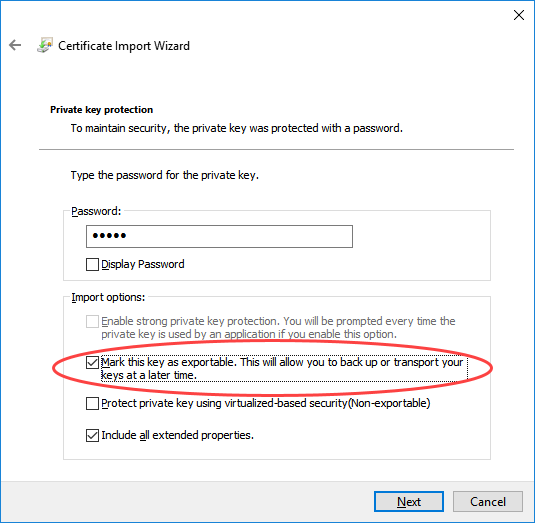

- Aktivieren Sie die Checkbox "Mark this key as exportable. This will allow you to back up or transport your keys at later time". DIESE OPTION muss AKTIVIERT WERDEN!

Abbildung: Import von Zertifikaten - Schritt4

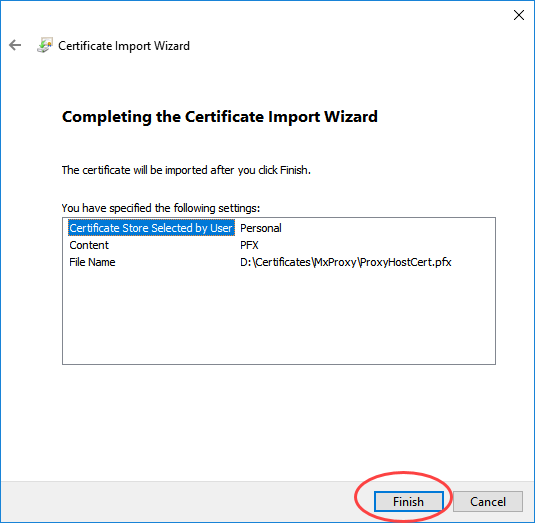

- Selektieren Sie die Option "Personal" und schließen Sie den Import mit "Finish".

Abbildung: Import von Zertifikaten - Schritt5

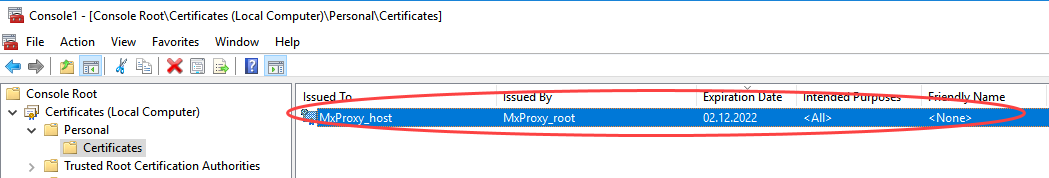

Abbildung: Import von Zertifikaten - Importiertes Host-Zertifikat

-

Da das Zertifikat im Computer Account abgelegt wurde, ist der Private Key per Default nun für einen Benutzer nicht mehr lesbar.

Das bedeutet, dass wenn ein angemeldeter Benutzer ein WinCC OA-Projekt startet, kann der Private Key nicht gelesen werden.

Um dieses Problem zu lösen, sind weitere Schritte erforderlich:

- Klicken Sie mit der rechten Maustaste auf das Zertifikat

- Wählen Sie in der Combobox All Tasks --> Manage Private Keys...

- Geben Sie der Gruppe mit dem berechtigten Benutzer eine Leseberechtigung für den Private Key.

-

Importieren Sie das .pem ROOT-Zertifikat in das Verzeichnis "Trusted Root Certification Authority".

Abbildung 1. Import von Zertifikaten - Importiertes Root-Zertifikat

-

Dieses Beispiel zeigt eine Config-Datei für eine Single System-Konfiguration:

Der Proxy und der Server sind auf dem gleichen Host. Der Client (auf einem separaten Host) kommuniziert mit Server über den Proxy.

Beachten Sie, dass es sich hier um den User-Store handelt und diese Zertifikate nur von einem Benutzer nutzbar sind. Um Zertifikate für alle Benutzer nutzbar zu machen, werwenden Sie den MACHINE-Account.

-

Setzen Sie die Config-Einträge wie folgt:

Abbildung: Server Config-Datei - Verwendung vom Windows Store Zertifikaten über Dateinamen in der Config-Datei

Abbildung: Client Config-Datei - Verwendung von Windows Store-Zertifikaten über Dateinamen in der Config-Datei