Beispiel für das Authorization Check Plug-in

Dieses Beispiel umfasst ein Windpark-Beispiel mit 2 Views Windpark1 und Windpark2 mit vier unterschiedlichen Knoten: Turbine1, Turbine2, Turbine3 und Turbine4. Bevor Sie das Beispiel durchgehen, konfigurieren Sie das Projekt für die Verwendung des Authorization Check Plug-in.

Dieses Beispiel enthält die folgenden Teile:

- Erstellung von Datentypen und Datenpunkte im PARA

- Erstellung von zwei Views und von Knoten der Views im Anlagenmodell-Editor sowie Zuweisung von Datenpunkten.

- Erstellung von Benutzergruppen, Setzen von Berechtigungsbits, Erstellung von Benutzern, Zuweisung von Benutzern über das Panel Benutzerverwaltung.

- Erstellung von Rollen über den Authorization Check Plug-in Wizard

Erstellung von Datentypen und Datenpunkte im PARA

- Erstellen Sie die notwendigen Datenpunkttypen sowie Datenpunkte im PARA-Modul wie folgt:

- Den Datenpunkttyp Windpark1 mit einem int-Element "geschwindigkeit".

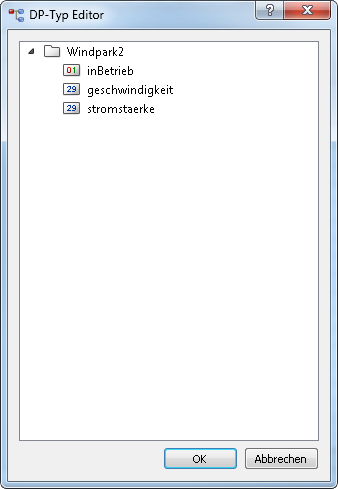

- Den Datenpunkttyp Windpark2 mit drei unterschiedlichen Elementen inBetrieb (Bool), geschwindigkeit (int), stromstaerke (int).

Erstellen Sie die folgenden Datenpunkte: w1_turbine1, w1_turbine2, w2_turbine1, w2_turbine2, w2_turbine3 und w2_turbine4

Erstellung von zwei Views und von Knoten der Views im Anlagenmodell-Editor sowie Zuweisung von Datenpunkten

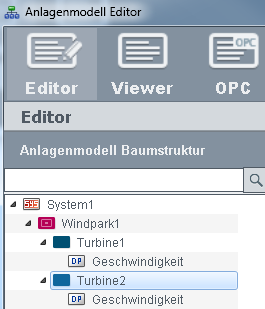

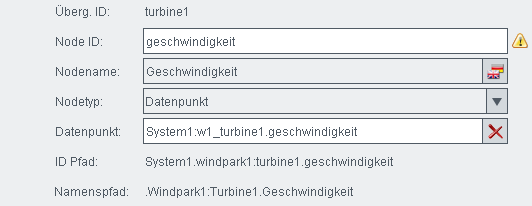

Erstellen Sie zwei Views "Windpark1" und "Windpark2" im Anlagenmodell-Editor. Die View Windpark1 enthält den Knoten "Turbine1".

Weisen Sie den Datenpunkt "w1_turbine1.geschwindigkeit" dem Knoten "Turbine1" zu.

Weisen Sie den Datenpunkt "w1_turbine2.geschwindigkeit" dem Knoten "Turbine2" zu

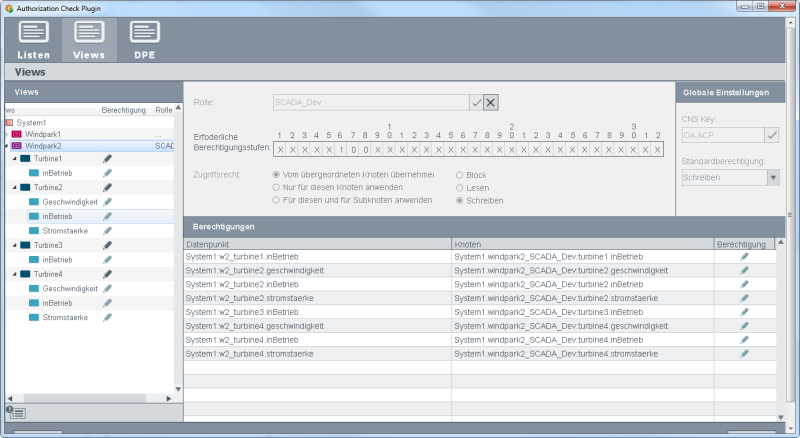

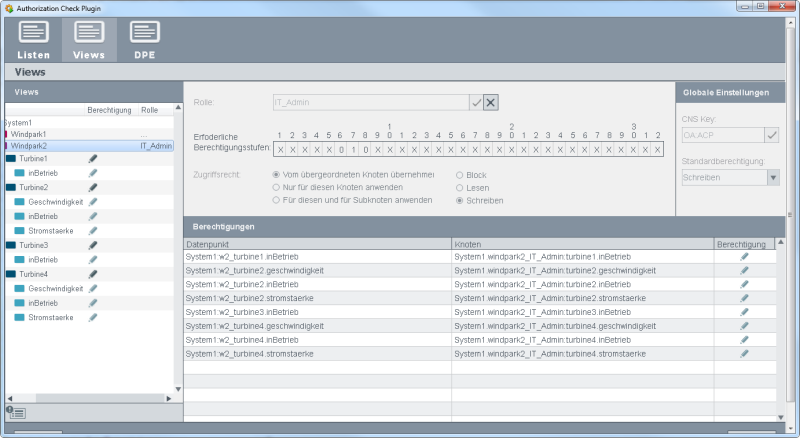

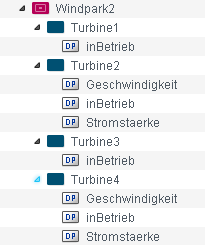

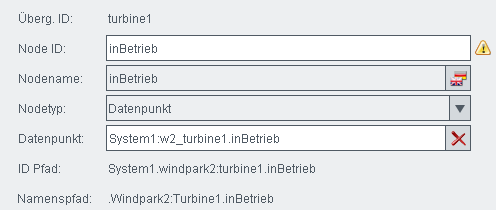

Die View Windpark2 enthält die Knoten "Turbine1", "Turbine2", "Turbine3" und "Turbine4". Weisen Sie die passenden Datenpunkte den Knoten zu z.B. den Datenpunkt "w2_turbine1.inBetrieb" dem Knoten "Turbine1". Weisen Sie die weiteren Datenpunkte den restlichen Knoten der Views zu. Siehe die Abbildungen unterhalb.

Erstellung von Benutzergruppen, Setzen von Berechtigungsbits, Erstellung von Benutzern, Zuweisung von Benutzern über das Panel Benutzerverwaltung

Erstellen Sie drei Benutzergruppen über das System Management-Panel -> Berechtigung -> Benutzerverwaltung: Operator_Windpark, IT_Administrator, SCADA_Dev

Öffnen Sie das Panel Gruppenverwaltung über das Panel "Benutzerverwaltung ->Schaltfläche "Verwalten" unter "Gruppen". Fügen Sie die Gruppen Operator_Windpark, IT_Administrator und SCADA_Dev über die Schaltfläche "Hinzufügen" hinzu.

Setzen Sie die Berechtigungsbits über die Schaltfläche "Befugnisse" oder durch einen Doppelklick auf den Gruppennamen. Setzen Sie das Bit 6 für die Gruppe "SCADA_Dev", das Bit 7 für die Gruppe "IT_Administrator" und das Bit 8 für die Gruppe "Operator_Windpark".

Erstellen Sie für die drei Gruppen 3 Benutzer: jdoe, mmuster, jschmidt.

Alle Benutzer gehören der Gruppe "para" an. Zusätzlich gehört der Benutzer John Doe der Gruppe "IT_Administrator" an, der Benutzer Max Mustermann der Gruppe "SCADA_Dev" und jschmidt der Gruppe "Operator_Windpark" an.

Durch die Gruppenzugehörigkeiten haben die Benutzer jeweils die ersten 5 Bits (Gruppe. para).

Der Benutzer mmuster hat zusätzlich das Bit 6 der Gruppe SCADA_Dev.

Der Benutzer jdoe hat zusätzlich das Bit 7 der Gruppe "IT_Administrator" und

der Benutzer jschmidt hat zusätzlich das Bit 8 der Gruppe "Operator_Windpark".

Erstellung von Rollen über den Authorization Check Plug-in Wizard

Melden Sie sich als Benutzer Para an (UI-Manageroption: -m para -server https://localhost:443 -ssa).

Öffnen Sie den Authorization Check Plug-in Wizard über das System Management Panel -> Berechtigung

-> Authorization Check Plug-in Wizard.

- Im Authorization Check Plug-in Wizard erstellen Sie 3 Rollen:

1. SCADA_Dev, 2.IT_Admin, 3. Operator_windpark.

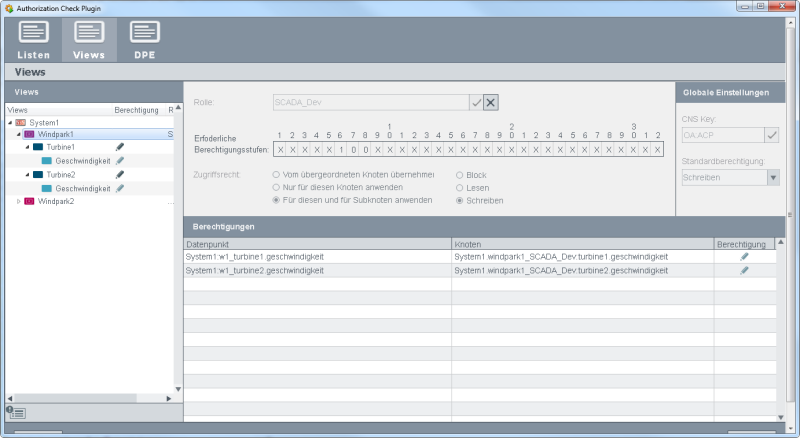

Für Windpark1 für die Rolle SCADA_Dev setzen Sie das Bit 6 auf 1 und die Bits 7 und 8 auf 0.

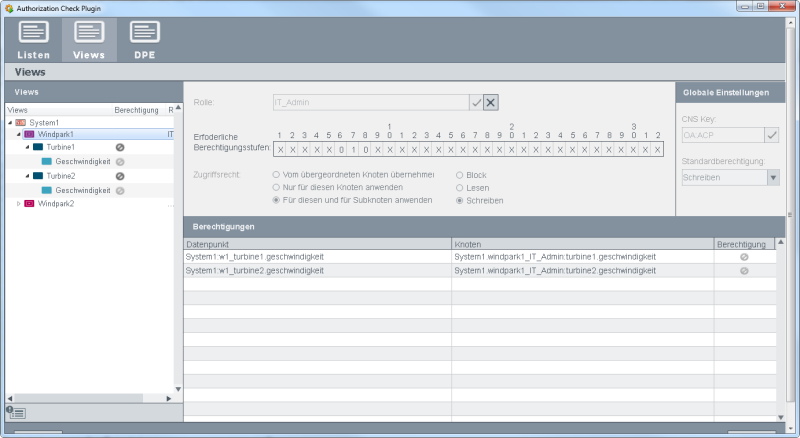

Für die Rolle IT_Admin setzen Sie das Bit 7 auf 1 und die Bits 6 und 8 auf 0.

Für die Rolle Operator_Windpark setzen Sie das Bit 8 auf 1 und die Bits 6 und 7 auf 0.

- Für die Rolle SCADA_Dev für Winpark1 setzen Sie die Rechte auf "Schreiben" da dies eine Entwickler-Rolle ist.

Für IT_Admin, die ebenfalls eine Entwickler-Rolle ist, setzen Sie die Turbinen1 und 2 des Windpark1 auf geblockt da diese Rolle nicht zuständig für Windpark1 ist.

Die Rolle Operator_Windpark hat Schreibrechte für die Turbine1 und Leserechte für die Turbine2 des Windpark1.

Abbildung: Rolle "Operator_Windpark" sowie erforderliche Berechtigungsstufen und Berechtigungen für Windpark1

- Windpark2 wird noch entwickelt und ist noch nicht im Betrieb. Daher hat der Operator keine Rechte. Für die Rolle Operator_Windpark werden für Windpark2 alle Turbinen geblockt.

- Die Rollen SCADA_Dev und IT_Admin haben Schreibrechte für alle Turbinen, weil sie diese entwickeln.