Grundbegriffe

Was ist ein Zertifikat?

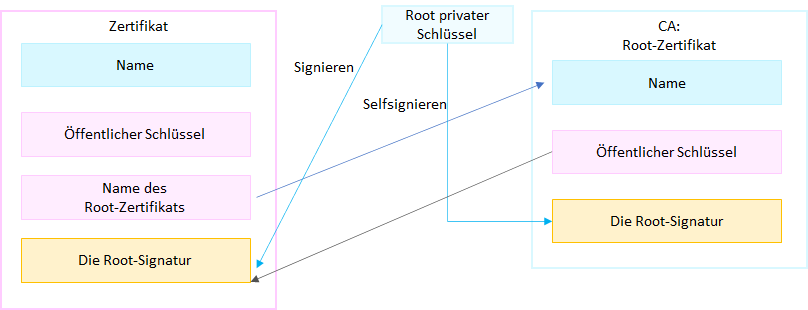

Ein PKI (Public-Key-Infrastruktur )-Zertifikat weist den Besitz eines öffentlichen Schlüssels nach.

SSL-Zertifikate haben ein Schlüsselpaar: einen öffentlichen und einen privaten Schlüssel.

Diese werden verwendet, um eine verschlüsselte Verbindung aufzubauen.

Ein Zertifikat enthält folgende Daten:

- Informationen zu Schlüssel

- Informationen über den Eigentümer wie Domainname, Firmenname und Standort.

Der Eigentümer heißt Subjekt. Der Eigentümer (Subjekt) eines Zertifikats kann eine Person oder eine Organisation, aber auch ein Computer oder ein Gerät sein.

und

- die digitale Signatur des Ausstellers CA (Zertifizierungsstelle), der den Inhalt überprüft hat.

Was ist eine CA?

In einer PKI ist der Zertifikatsaussteller eine CA. Typischerweise ist dies ein Unternehmen, das Zertifikate für Kunden ausstellt und diese in Rechnung stellt.

CA signiert Zertifikate. CA verarbeitet die Anfragen von Personen oder Organisationen. CA überprüft die Identität der Person, die ein Zertifikat und die Informationen anfordert, erstellt dann ein Zertifikat und signiert es.

Um ein Zertifikat zu signieren, benötigt eine CA ein Root-Zertifikat und den dazugehörigen privaten Schlüssel. CA verwaltet auch die Informationen, wenn ein ausgestelltes Zertifikat gültig ist und eine Liste von Zertifikaten, die gesperrt wurden (z. B. der Schlüssel wurde kompromittiert).

Eine CA wird in zwei verschiedene Typen unterteilt. Eine interne CA wird durch selbstsignierte Zertifikate organisiert. Die Unterschiede zwischen diesen selbstsignierten Zertifikaten und externen Zertifikaten (ausgestellt von einer externen Firma wie VeriSign) werden in der folgenden Tabelle erläutert.

| Interne CA | Externe CA |

|---|---|

| Es verursacht internen Verwaltungsaufwand, um Hostzertifikate zu verarbeiten. (z. B. CA in vertrauenswürdige Zertifizierungsstellen importieren) | Kontrolle der CA ist nicht möglich. |

| Keine finanziellen Kosten pro Zertifikat. | Die finanziellen Kosten der SSL-Zertifikate hängen vom Typ und Funktionalität des Zertifikats ab. |

| Es verursacht administrativen Aufwand für Anwendungen mit Internetzugriff. Externe Partner vertrauen einer internen Zertifizierungsstelle nicht. | Wird von meisten Browsern vertraut (e.g., VeriSign). |

| Der Asset-Eigentümer ist für den Schutz von CA verantwortlich. | Der Anbieter einer CA ist für den Schutz seiner Infrastruktur verantwortlich. |

Öffenlicher Schlüssel: Ein öffentlicher Schlüssel wird gemeinsam mit dem privaten Schlüssel verwendet, um eine verschlüsselte Verbindung aufzubauen.

Name des Root-Zertifikats:Um ein Zertifikat zu signieren, benötigt eine CA ein Root-Zertifikat und den dazugehörigen privaten Schlüssel.

Die Root-Signatur: CA überprüft die Identität der Person, die ein Zertifikat und die Informationen anfordert, erstellt dann ein Zertifikat und signiert es.