Root Zertifikat

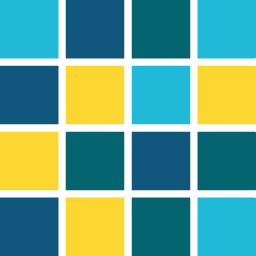

Das Panel für die Erstellung von SSL-Zertifikaten befindet sich unter System Management > Kommunikation > SSL-Zertifikate.

- Root Zertifikat

- Host-Zertifikat.

Dieses Kapitel beschreibt das Root-Zertifikat:

Root-Zertifikat

Pfad zum Root Certificate Authority-Zertifikat, welches für die Signierung des Host-Zertifikats verwendet werden soll.

Im Zertifikatspanel werden die Root Certificate Authority- und die Host-Zertifikate im ausgewähltem Verzeichnis (default: config) erzeugt.

Das Kopieren dieser Zertifikate geschieht durch das Desktop-UI in den Cache vom Client.

Root Private Keyfile

Pfad zur Root-Key-Datei, welche für das Host-Zertifikat verwendet werden soll. Dieser Key wird nur für die Erstellung von Root dem Certificate Authority-Zertifikat und den Public Host-Zertifikaten benötigt. WinCC OA benötigt diese Datei nicht um die Manager und die Verbindungen zu authentifizieren.

Passwort

Benötigt die Eingabe des Passwortes für die Verifizierung der Root-Key-Datei. Das Passwort wurde bei der Erstellung der Root-Key-Datei vergeben.

Erstellen

Öffnet den "Root-Zertifikat"-Dialog, welcher das Erstellen eines neuen Root-Zertifikates ermöglicht. Wir empfehlen eine CA/ein Root-Zertifikat pro Projekt zu erstellen. Mit dieser CA/dem Root-Zertifikat müssen alle Host-Zerttifikate signiert werden. Für Information über Zertifikatstypen und Dateiendungen, siehe Kapitel Zertifikatstypen

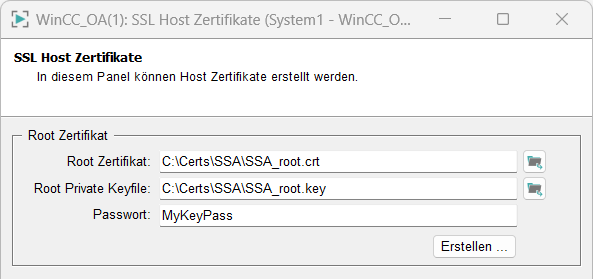

SSL Root-Zertifikat

Das SSL Root-Zertifikat-Panel erlaubt es, ein neues Root-Zertifikat zu erstellen. Ein Root-Zertifkat wird benötigt, um Host-Zertifikate zu erstellen.

Zertifikat Typ

- Der Zertifikattyp definiert den Namen des erstellten Zertifikates. Folgende Typen stehen zur Verfügung:

- Freies Zertifikat - Erlaubt einen benutzerdefinierten Namen. Mit dieser Option erstellen Sie Schlüssel und Zertifikate mit einem beliebigen Namen. Verwenden Sie diese Option für die Serverseitige Authentifizierung für Manager.

- Zertifikat für den WCCILproxy - Der Name des Zertifikates wird entsprechend für die Verwendung mit dem Multiplexing Proxy angepasst.

- Zertifikat für den HTTP Server - Das

Zertifikat wird entsprechend für die Anforderungen des HTTP-Servers bzw. des Reporting Managers

benannt.

Für Bilder der unterschiedlichen Zertifikate, siehe Abbildungen weiter unten.

Zielpfad

Pfad des Ordners in dem das Root-Zertifikat erstellt werden soll.

Name

Der Name wird verwendet, um das Zertifikat zu identifizieren.

Passwort

Passwort, welches für die Sicherung des Root-Key-Datei verwendet werden soll. Das Passwort wird bei der Erstellung eines Host-Zertifikates benötigt.

Gültigkeitsdauer

Geben Sie die Gültigkeitsdauer des Root-Zertifikats an.

Bei einer Root-CA kann das Ablaufdatum sehr weit in der Zukunft liegen. Reduzieren Sie die Zeit für Host-Zertifikate damit die Security Anforderungen auf der Anlage erfüllt werden. In der Praxis werden diese häufig mit einer Laufzeit von einem Jahr ausgestattet. Der Anlagenbetreiber muss sich darüber im Klaren sein und er hat Prozesse zu definieren, damit die erstellten Zertifikate rechtzeitig ausgetauscht werden.

Eine Beschreibung wie Sie ein auslaufendes oder bereits ausgelaufenes Zertifikat erneuern, finden Sie innerhalb der Security Guideline.

Zudem können Informationen wie der Ländercode, die Provinz, der Ort/die Stadt, die Organisation sowie die Abteilung angegeben werden.

Common Name (CN)

Common Name des Root-Zertifikats. Das ist der Hostname (Domainname) des Servers. Die Common Namen der Root- und Host-Zertifikate dürfen nicht gleich sein.

Erstellen

Erstellt das neue Root-Zertifikat und das Root-Key-Datei am angegeben Zielpfad. Für Information über die Zertifikatsformate, siehe Kapitel Zertifikatstypen

root-certificate.pem und root-privkey.key

Erstelltes MxProxy-Root-Zertifikat sowie Root-Key-Datei:root-cert.pem und root-key.pem

Erstelltes freies Root-Zertifikat sowie Root-Key-Datei:SSA_root.crt und SSA_root.key