Standardprojekt

Die serverseitige Authentifizierung für UI-Manager bietet erhöhte Sicherheit, indem sie den Zugriff durch nicht autorisierte UI-Clients verhindert. Bei der serverseitigen Authentifizierung für UI-Manager wird nur der UI-Manager authentifiziert.

Serverseitige Authentifizierung für Manager wird für alle Manager verwendet. Session Binding reduziert das Risiko von manipulierten Nachrichten und unberechtigtem Zugriff auf ein System.

Die Kommunikationssicherheit wird erhöht, da der Zugriff durch nicht autorisierte Manager verhindert wird. Bei dem Session Binding ist der Benutzername Teil des Zertifikats.

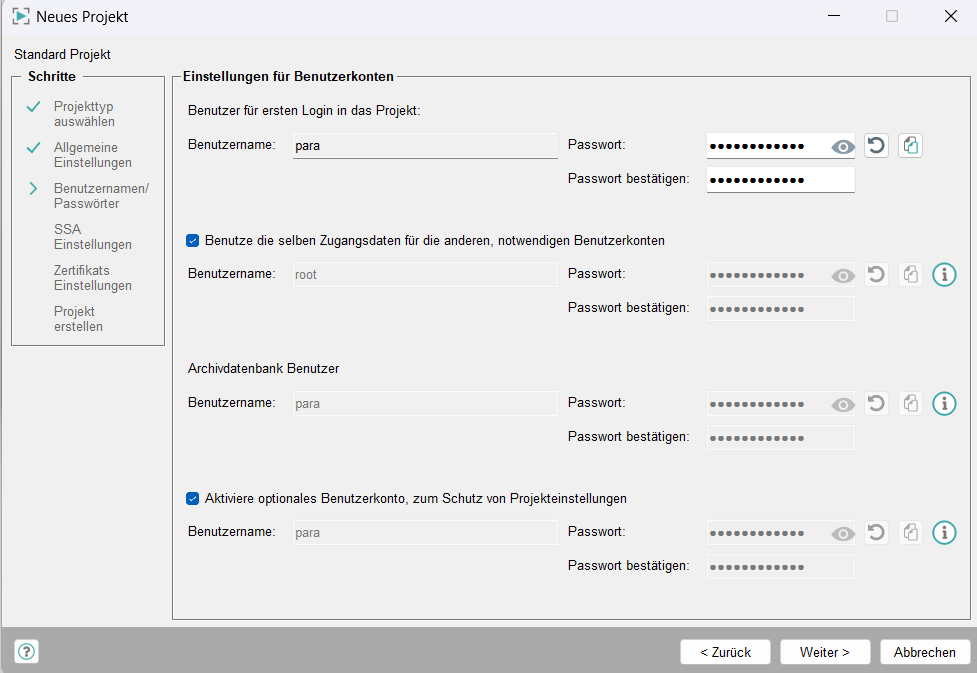

Passwort-Einstellungen

Der Benutzer root kann nicht verwendet werden, um in ein SSA (server-side authentication) project. (UI) einzuloggen. Es

können jedoch alle anderen Benutzer verwendet werden, z.B. der Benutzer

"para". Die standardmäßig vordefinierten WinCC OA-Benutzer, die beim Anlegen eines neuen Projektes

erstellt werden, finden Sie im Kapitel Benutzer. Um neue Benutzer anzulegen, lesen Sie ebenfalls das

Kapitel Benutzer. Um

Berechtigungen für Benutzer zu setzen, lesen Sie das Kapitel Gruppen.

Sie können dieselben Zugangsdaten für die anderen notwendigen Benutzerkonten benutzen. Auf diese Weise müssen Sie keine neuen Kennwörter für die verschiedenen Benutzer festlegen.

- Passwort-Einstellungen werden geöffnet. Geben Sie hier die Benutzer und die

Passwörter für das Projekt ein. Verwenden Sie das

Auge-Symbol, um das Passwort für einen Benutzer

anzuzeigen und das Pfeil-Symbol, um ein Passwort zu

generieren.

Wichtig: Das Passwort muss mindestens 8 Zeichen lang sein und mindestens ein Spezialzeichen sowie einen Großbuchstaben enthalten! Ein Passwort muss für einen Benutzer definiert werden!Standardmäßig werden die folgenden Benutzer angelegt:

- den

root-Benutzer und - den

para-Benutzer für das ProjektEinschränkung: Die Benutzerrootundparakönnen nicht geändert werden. - Wählen Sie einen Archivdatenbank-Benutzer. Mit diesem Benutzer und dem Passwort haben Sie später Zugriff auf die Datenbank.

- Sie können ein optionales Konto zum Schutz der Projekteinstellungen aktivieren. Wählen Sie einen Benutzer, um das Projekt zu schützen. Weitere Informationen zum Schutz des Projekts - siehe Kapitel Prozess Monitor [PMON].

- den

Für mehr Information über die unterschiedlichen Benutzer, siehe Kapitel ../../../UserAdmin/UserAdmin-08.html#UserAdmin-08__predefinedUsers.

Einstellungen für Serverseitige Authentifizierung

- Die Einstellungen der serverseitigen Authentifizierung werden angezeigt. Geben Sie den Webserver-Host und Webserver-Port ein. Es kann der lokale oder ein bereits existierender Webserver für das Projekt verwendet werden. Die Defaultportnummer ist 443 unter Windows und 8079 unter Linux. Selektieren Sie danach ob Sie ein Projekt für UI Manager oder für alle Manager erstellen wollen.

- Wenn Sie ein Projekt für alle Manager selektiert haben (empfohlen), selektieren Sie dann die Zertifikate.

Es können entweder dateibasierte oder Windows Certificate Store (Zertifikatsverwaltung)-Zertifikate verwendet werden.

Es stehen drei Optionen zur Verfügung - die Zertifikate können wie folgt generiert werden:

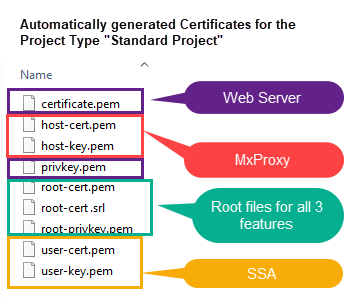

Einstellungen für Zertifikate - Standard:

Selektieren Sie einen Pfad und setzen Sie ein Passwort für die Generierung von Zertifikaten. Das Passwort muss gesetzt werden. Die Zertifikate werden automatisch generiert. Zertifikate für die drei WinCC OA -Features: MxProxy,Webserver (Web Server) und SSA werden erstellt - siehe die Abbildung unterhalb.

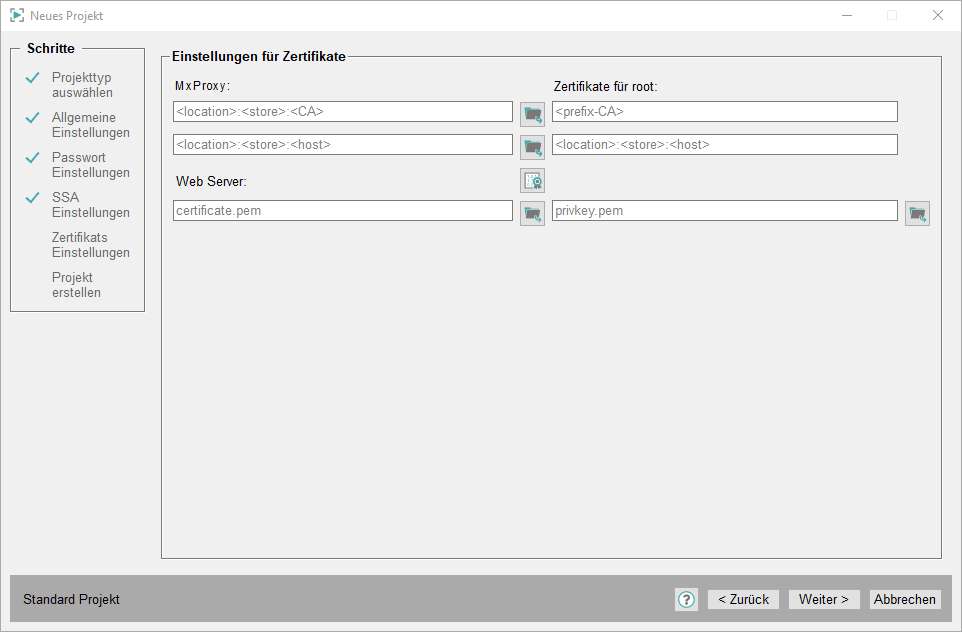

Einstellungen für Zertifikate - Expertenmodus:

Die Expertenodus-Zertifikate (.pem) müssen manuell erstellt werden. Wenn Zertifikate bereits existieren, können diese über den Dateiselektor selektiert werden. Selektieren Sie die Option Expertennodus.

- Zertifikate können jetzt selektiert oder über die Schaltfläche

mit

dem Panel "SSL Host Zertifikate" erstellt werden.

mit

dem Panel "SSL Host Zertifikate" erstellt werden.

- Selektieren oder erstellen Sie alle notwendigen Zertifikate (MxProxy, root(SSA) sowie Web Server - z.B. für ULC UX oder Desktop UI). Im Panel SSL Host Zertifikate wird die jeweils richtige Zertifikatsoption vorselektiert, z.B. Zertifikate für WCCILproxy für MxProxy.

MxProxy:

Die MxProxy-Zertifikate sind die Zertifikate für den Multiplexing Proxy.

user-CA.pem: CA ist die Zertifizierungstelle. Im SSL-Panel heißt die Zertifizierungsstelle das Root-Zertifikat.

user-cert.pem: Das Zertifikat ist das Host-Zertifikat im SSL-Panel.

user-key.pem: Der private Schlüssel ist der Schlüssel für das Host-Zertifikat. Im SSL-Panel heißt der private Schlüssel "Root Key file".

SSA-Zertifikate für den Benutzer root:

Die root-Zertifikate sind Zertifikate für die serverseitige Authentifizierung von Managern:

proxy-CA.pem: CA ist die Zertifizierungstelle. Im SSL-Panel heißt die Zertifizierungsstelle das Root-Zertifikat.

proxy-host-cert.pem: das Zertifikat ist das Host-Zertifikat im SSL-Panel. Es können unterschiedliche Host-Zertifikate für das gleiche root-Zertifikat erstellt werden.

proxy-host-key.pem: Der private Schlüssel ist der Schlüssel für das Host-Zertifikat. Im SSL-Panel heißt der private Schlüssel Root Key file".

Ein Beispiel einer Konfiguration für unterschiedliche Benutzer finden Sie im Kapitel Beispiel für die Konfiguration - SSA für Manager. Ein Beispiel der Config-Einträge für SSA finden Sie im Kapitel Beispiel für Config-Einträge - SSA für Manager.

Web Server:

Webserver-Zertifkate, werden, wie weiter oben erwähnt, für alle Features, die über den Webserver fungieren, benötigt. Solche Features sind u.a. der Desktop UI sowie der ULC UX.

certificate.pem: Das Zertifikat ist das Host-Zertifikat im SSL-Panel.

privkey.pem: Der private Schlüssel ist der Schlüssel für das Host-Zertifikat. Im SSL-Panel heißt der private Schlüssel Root Key file".

Einstellungen für Zertifikate - Windows-Zertifikatsverwaltung

Um Windows Store-Zertifikate zu verwenden, müssen die Zertifikate in Windows-Zertifikatsverwaltung-Format konvertiert werden (.pfx) und in die Windows-Zertifikatsverwaltung importiert werden. Wie die Zertifikate konvertiert und importiert werden können, lesen Sie im Kapitel Windows Certificate Store.

- Selektieren Sie die Option Windows Zertifikatsverwaltung

und klicken Sie auf Weiter.

Abbildung 7. Einstellungen für Zertifikate - Windows-Zertifikatsverwaltung (Windows Certificate Store) Zertifikate

- Erstellen Sie die Zertifikate für den MxProxy und SSA (root) über das

SSL-Panel. Konvertieren Sie die erstellten

Zertifikate in das passende Windows Certificate Store-Format und importiert sie

diese in die Windows-Zertifikatsverwaltung - siehe Kapitel Windows Certificate Store.

Fingerabdruck des Zertifikats verwenden:

Wenn viele Zertifikate verwendet werden, kann es vorkommen, dass zwei Zertifikate mit demselben Namen existieren, aber der Inhalt jeweils unterschiedlich ist. Um sicherzustellen, dass die Zertifikate eindeutig sind, sollten Thumbprint-Zertifikate verwendet werden. Diese sind immer eindeutig.

Wenn Sie die Checkbox Fingerabdruck des Zertifikats verwenden aktivieren, tragen Sie die Thumbprints der Zertifikate in die Zertifikatstextfelder ein (siehe Screenshot unterhalb). Außerdem müssen Sie die Thumbprints für die Config-Einträge in der Config-Datei verwenden - siehe Kapitel Multiplexing Proxy-Zertifikate mit Thumbprints und SSA-Zertifikate mit Thumbprints.Abbildung 8. Fingerabruck des Zertifikats verwenden - Thumbprint-Zertifikate  VORSICHT: Für den Web Server können keine Windows-Zertifikatsverwaltungszertifikate verwendet werden. Für den Webserver geben Sie die Pfade der dateibasierten Zertifikate "certificate.pem" und "privkey.pem" ein - siehe die Abbildung unterhalb.

VORSICHT: Für den Web Server können keine Windows-Zertifikatsverwaltungszertifikate verwendet werden. Für den Webserver geben Sie die Pfade der dateibasierten Zertifikate "certificate.pem" und "privkey.pem" ein - siehe die Abbildung unterhalb. -

Geben Sie danach die Zertifikate im Windows-Zertifikatsverwaltungsformat ein:

z.B.: MACHINE:MY:SSA_host oder MACHINE:MY:SSA_host. Wenn Sie den USER-Account beim Import der Zertifikate in die Windows-Zertifikatsverwaltung selektiert haben, verwenden Sie diesen, z.B. USER:MY:SSA_host.

Unterhalb finden Sie eine Abbildung, die demonstriert wie die Windows-Zertifkatsverwaltungszertifikate richtig eingegeben und verwendet werden.